المحتوى

في هذه المقالة: تجنب البرامج الضارة تجنب التجسس على الوصول السلكي

لقد تم تصميم الإنترنت لتوفير الراحة والراحة وليس للأمان. إذا كنت تتصفح الإنترنت بالطريقة نفسها التي يستخدمها مستخدم الإنترنت العادي ، فمن المحتمل أن يتبع بعض الأشخاص الضارين عادات التصفح الخاصة بك باستخدام برامج التجسس أو البرامج النصية ويمكنهم استخدام الكاميرا من جهاز الكمبيوتر الخاص بك إلى أبعد من ذلك. المعرفة. يمكن لأولئك الذين يحصلون على معلومات من هذا النوع ، أينما كانوا في العالم ، أن يعرفوا من أنت وأين تعيش ، وأن يحصلوا على معلومات شخصية أكثر عنك. هناك طريقتان رئيسيتان للتتبع على الإنترنت.

- ضع برامج التجسس في مكانها على جهاز الكمبيوتر الخاص بك

- "استمع" إلى جميع البيانات التي تقوم بتبادلها مع الخوادم البعيدة من أي مكان في العالم.

مراحل

طريقة 1 من 3: تجنب البرامج الضارة

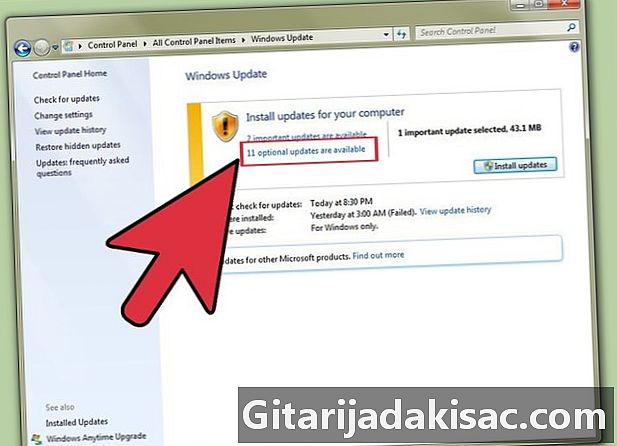

- حافظ على تحديث نظام التشغيل الخاص بك. الأسلوب الأكثر تقليدية المستخدمة للتجسس على الإنترنت هو حقن برامج التجسس التي يمكن أن تفتح "أبواب الوصول" لنظام الضحية دون علمه. من خلال تحديث نظام التشغيل الخاص بك ، ستسمح للناشر بإخفاء إصلاحات أمان البرامج لحماية الأجزاء الأكثر ضعفًا في نظام التشغيل لديك وإحداث خلل في البرامج الضارة.

-

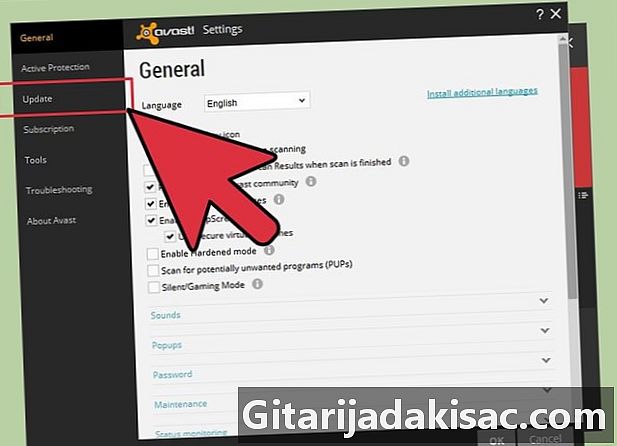

حافظ على تحديث التطبيقات الخاصة بك. من المؤكد أنه يتم تحديث التطبيقات التي تستخدمها لتحسين الميزات ، ولكنها أيضًا طريقة لإصلاح الأخطاء. هناك أنواع مختلفة من الأخطاء: بعضها سيؤدي فقط إلى اختلال وظائف المستخدم التي يمكن إدراكها ، بينما سيؤثر البعض الآخر على بعض أوضاع تشغيل البرنامج ، ولكن هناك أيضًا فئة تسمح للمتسللين باستغلال الثغرات الأمنية المعروفة تلقائيًا لذلك يمكنك التحكم تلقائيًا في جهازك. وغني عن القول إنه إذا تم القضاء على هذه الأخطاء ، فإن هذه الهجمات ستتوقف عن الحدوث. -

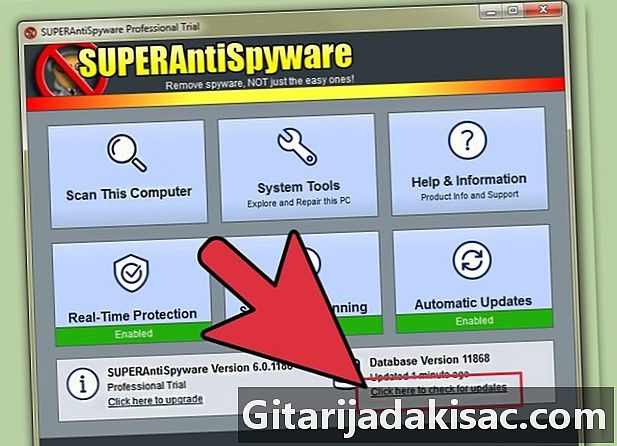

حافظ على تشغيل برنامج مكافحة الفيروسات لديك وتحديثه. هذا ينطبق بشكل خاص على الأنظمة العاملة تحت Windows. إذا لم يتم تحديث قاعدة بيانات توقيع مكافحة الفيروسات على فترات منتظمة ، فلن تتمكن من اكتشاف الفيروسات والبرامج الضارة على الفور. إذا لم يتم فحص النظام الخاص بك بانتظام ولم يتم ضبط مكافحة الفيروسات على التشغيل في الخلفية ، فلن يكون ذلك مفيدًا. الغرض من برامج مكافحة الفيروسات هو البحث عن الفيروسات وبرامج التجسس والديدان والجذور الخفية وإزالة هذه التهديدات. البرنامج المتخصص في الكشف عن برامج التجسس لن يكون له أي تأثير أكثر من مكافحة الفيروسات الجيدة. -

قم بتشغيل برنامج مكافحة فيروس واحد فقط. يجب أن تعمل هذه البرامج بشكل مثير للريبة بشكل كبير.في أحسن الأحوال ، سوف تحصل على "إيجابية خاطئة" تم اكتشافها من قبل واحد أو آخر من برامج مكافحة الفيروسات الخاصة بك ، وفي أسوأ الأحوال ، يمكن أن يعوق عمل أحدهم الآخر. إذا كنت تريد حقًا استخدام أكثر من برنامج مكافحة فيروسات واحد ، فعليك تحديث قواعد بيانات التوقيع الخاصة بك ، وفصل جهاز الكمبيوتر الخاص بك عن الإنترنت ، وتعطيل برنامج مكافحة الفيروسات الرئيسي تمامًا ، ووضع البرنامج الثاني موضع التنفيذ في وضع "المسح عند الطلب". يمكن عندئذ اكتشاف برنامج مكافحة الفيروسات الرئيسي الخاص بك باعتباره "إيجابيًا خاطئًا" ، ولكن معرفة أنه لن يكون مشكلة. قم الآن بتشغيل برنامج مكافحة الفيروسات الرئيسي واستمر في استخدام جهاز الكمبيوتر الخاص بك بشكل طبيعي. يمكن أن يكون برنامج Malwarebytes مكملاً جيدًا للمستوى الأول من أمان مكافحة الفيروسات. -

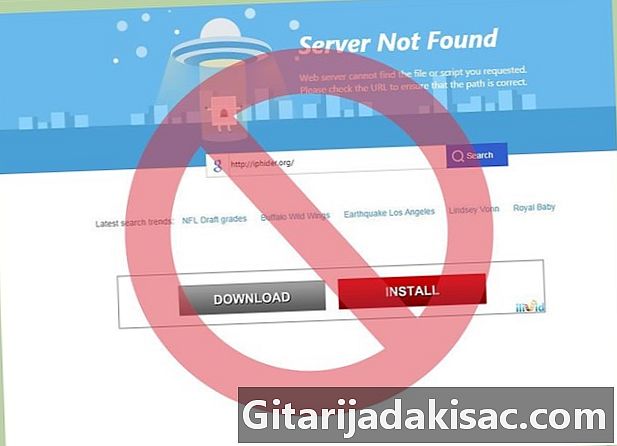

فقط قم بإجراء التنزيلات من المواقع الموثوق بها. لا تقم بتنزيل أي شيء يأتي من المواقع الرسمية (لأي نظام تشغيل) أو مستودعات التطبيق الموثوق بها. إذا كنت ترغب في تنزيل مشغل وسائط VLC ، فقم بتنزيله فقط من مستودع التطبيق المطابق لنظام التشغيل أو من موقع الناشر. ابحث عن عنوان الناشر على Google الذي سيمنحك:www.videolan.org/vlc/. لا تستخدم أبدًا أكثر أو أقل من المواقع المعروفة أو غير الرسمية ، حتى إذا كان برنامج مكافحة الفيروسات الخاص بك لا يبلغ عن الإنذار عندما تفعل. -

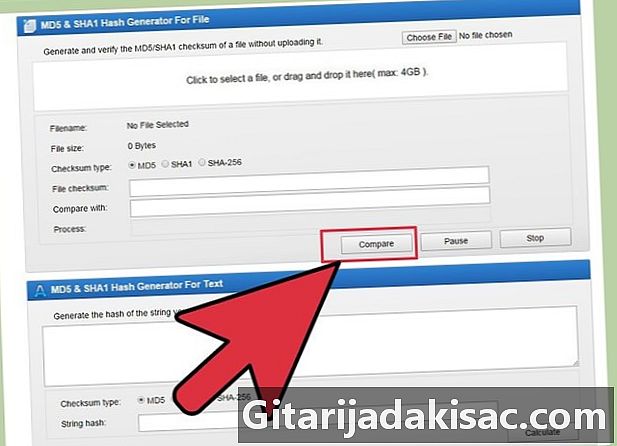

هل تحقق التوقيع الثنائي. ارجع إلى الإرشادات الواردة على هذا الموقع وإلى هذه المقالة حول توقيعات md5 و SHA2. الفكرة وراء طريقة التحقق هذه هي إنشاء توقيع من المحتويات الثنائية لملف ما (مثل مثبت التطبيق). يتم إعطاء التوقيع الناتج على موقع التنزيل الرسمي أو في قاعدة بيانات موثوق بها. عندما تقوم بتنزيل الملف ، يمكنك إعادة إنتاج هذا التوقيع بنفسك باستخدام برنامج مصمم لتوليده ، ثم تقارن النتيجة التي تم الحصول عليها بما تم تقديمه على موقع التنزيل. إذا كانت التواقيع المقارنة متماثلة ، فكل شيء على ما يرام ، وإلا فقد تكون قمت بتنزيل برنامج مزيف أو معالج يمكن أن يحتوي على فيروس أو قد يكون خطأً أثناء الإرسال. في كلتا الحالتين ، سوف تضطر إلى إعادة تشغيل التنزيل لتشعر به. يتم تطبيق هذه العملية تلقائيًا عند تنزيل توزيعات Linux أو BSD إذا كنت تستخدم مدير الحزم ، لذلك لن تضطر إلى القلق بشأنها. في نظام Windows ، ستحتاج إلى إجراء هذا الفحص يدويًا. -

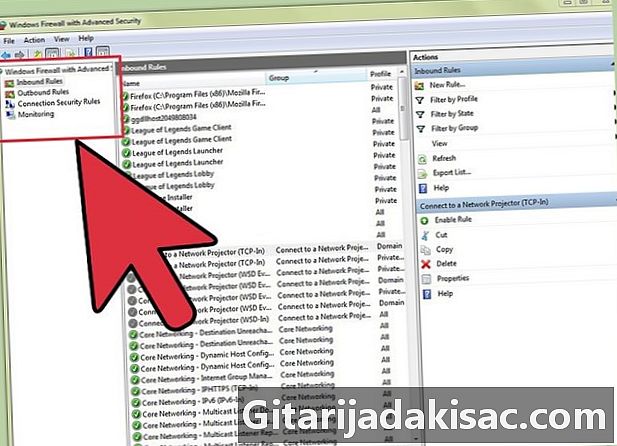

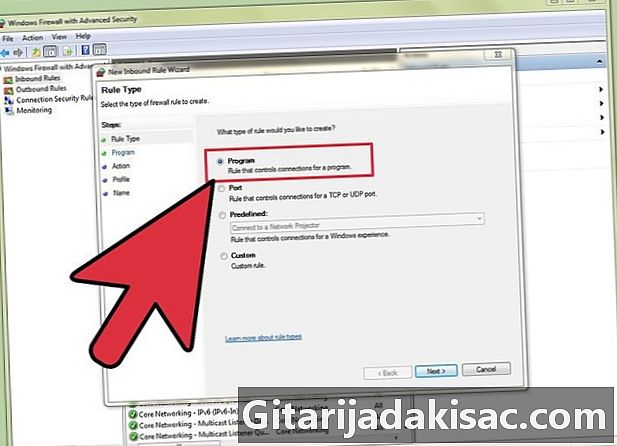

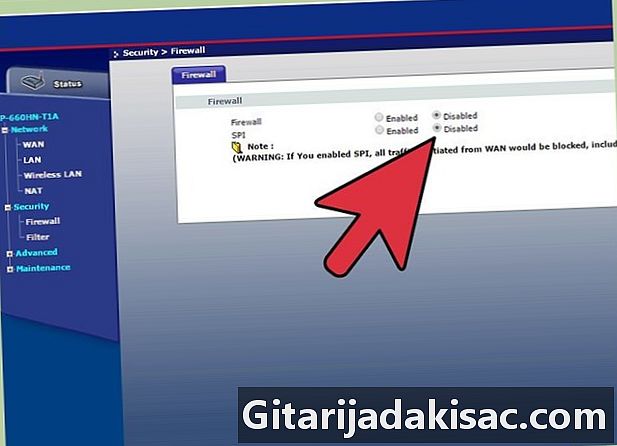

وضع جدار الحماية في المكان. تلك التي يتم دمجها مع توزيعات Linux هي ذات نوعية جيدة للغاية: إنها "netfilter" و "iptable" ضمن Linux أو "pf" تحت BSD. في نظام Windows ، ستحتاج إلى البحث عن نسخة صحيحة. لفهم ماهية جدار الحماية ، تخيل أحد المحولات في ساحة تنظيم كبيرة ، حيث توجد قطارات (شبيهة ببيانات من شبكة) وأرصفة (قابلة للمقارنة بمنافذ جدار الحماية) وقضبان ( قابلة للمقارنة لتدفقات البيانات). لا يمكن تفريغ القطار بمفرده: سيتعين عليه استخدام خدمة المناولة ، على غرار الشياطين (وهي برامج تعمل في الخلفية وتضطر إلى شحن منفذ معين). بدون هذه الخدمة ، حتى لو وصل القطار إلى المنصة الصحيحة ، فلن يمكن القيام بأي شيء. جدار الحماية ليس جدارًا ولا حاجزًا ، بل هو نظام إقبال ، يتمثل دوره في إدارة تدفق البيانات على المنافذ المعينة للسماح بالإدخال أو الإخراج. ومع ذلك ، لا تملك القدرة على التحكم في الاتصالات الصادرة إلا إذا قمت بحظر الشبكة أو قطع الاتصال بها ، ولكن يمكنك رؤية ما يجري. على الرغم من أن معظم برامج التجسس قادرة على التسلل بذكاء إلى جدار الحماية الخاص بك ، إلا أنها لا تستطيع إخفاء أنشطتها. من الأسهل بكثير اكتشاف برامج التجسس التي تنبعث منها معلومات من المنفذ 993 على الرغم من أنك لا تستخدم تطبيق IMAP من العثور عليها مخفية في برنامج Internet Explorer الذي يرسل البيانات على المنفذ 443 ، والذي تستخدمه بشكل منتظم وشرعي. إذا كنت تستخدم جدار حماية قياسي (هذا هو الحال مع fp و netfilter / iptable) ، فتحقق من التدفقات الخارجة غير المتوقعة عن طريق حظر جميع المدخلات باستثناء الاتصالات المسموح بها. تذكر السماح بتدفق جميع البيانات على منفذ الاسترجاع (lo) الضروري والآمن. -

إذا كان جدار الحماية الخاص بك محايدًا ، فاستخدم فقط في أنشطة إعداد التقارير. لن تتمكن من حظر أي تدفق بيانات بذكاء بواسطة جدار حماية من هذا النوع ، والذي يمكنه تصفية الحزم فقط. تجنب تصفية الوصول "المستندة إلى التطبيق" ، والتي هي معقدة لتنفيذ ، عفا عليها الزمن ويعطيك شعور "الأمن الخاطئ". تتسلل معظم البرامج الضارة إلى تعليمات برمجية ضارة في التطبيقات الشرعية التي تحتاج إلى الاتصال بالإنترنت (مثل Internet Explorer) وعادة ما تبدأ في نفس الوقت. عندما يحاول هذا المتصفح الاتصال ، سيطالبك جدار الحماية بموافقتك ، وإذا أعطيته ، فستبدأ برامج التجسس في إرسال معلومات الإرسال المتعدد مع بياناتك الشرعية على المنفذين 80 و 443. -

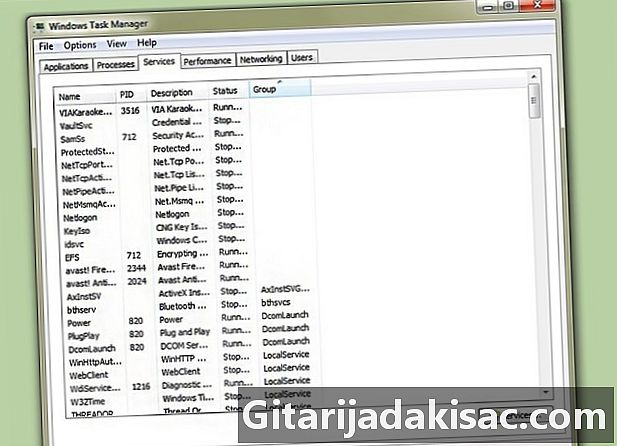

التحقق من الخدمات (أو الشياطين) في العملية. للعودة إلى مثال تفريغ القطار المذكور أعلاه ، إذا لم يهتم أحد بالشحن ، فلن يحدث شيء. لا تستخدم خادمًا ، فلن تحتاج إلى تشغيل الخدمة للاستماع إلى ما يحدث في الخارج. كن حذرًا: معظم الخدمات التي تعمل بنظام Windows أو Linux أو Mac OS أو BSD ضرورية ، ولكنها لا تستطيع الاستماع إلى ما يحدث خارج جهاز الكمبيوتر الخاص بك. إذا كنت تستطيع ، قم بتعطيل الخدمات غير الضرورية أو قم بحظر حركة المرور على المنافذ المقابلة لجدار الحماية الخاص بك. على سبيل المثال ، إذا كانت خدمة "NetBios" تستمع إلى المنفذين 135 و 138 ، فقم بحظر حركة المرور الواردة والصادرة منها إذا كنت لا تستخدم Windows Share. تذكر أن الأخطاء في الخدمات عادة ما تكون أبوابًا مفتوحة للتحكم في جهاز الكمبيوتر الخاص بك عن بُعد ، وإذا تم حظر هذه الخدمات بواسطة جدار الحماية ، فلن يتمكن أي شخص من الدخول إلى نظامك. يمكنك أيضًا محاولة استخدام برامج المسح الضوئي مثل "nmap" لتحديد المنافذ التي ستحتاج إلى حظرها أو الخدمات التي ستحتاج إلى تثبيتها (والتي ستكون هي نفسها). -

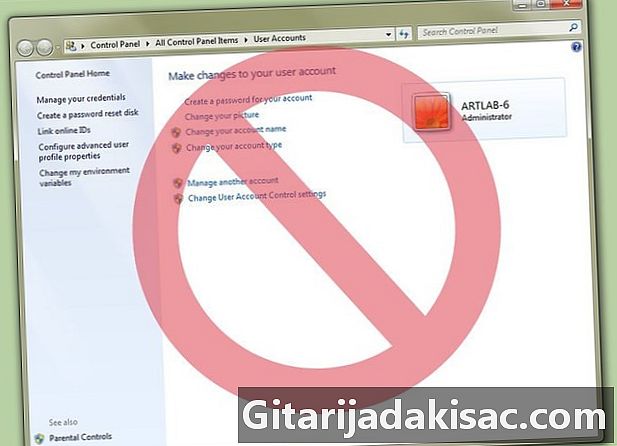

لا تستخدم حساب مسؤول النظام الخاص بك. هذا أفضل بكثير ضمن إصدارات Vista و Windows 7. إذا كنت تستخدم حساب مسؤول ، فقد يطلب منك أي تطبيق ، حتى لو كان ضارًا ، تشغيله بامتيازات المسؤول. ستحتاج البرامج الضارة التي لا تتمتع بامتيازات المسؤول إلى أن تكون ذكية لنشر الطاقة على نظامك إذا كنت معتادًا على العمل في الوضع "القياسي". في أحسن الأحوال ، يمكن فقط إرسال المعلومات إليك كمستخدم واحد ، ولكن إلى أي مستخدم آخر في النظام. لا يمكن أن تستهلك الكثير من موارد النظام لإرسال معلوماتها وسيكون من الأسهل بكثير اكتشافها والقضاء عليها من الكمبيوتر. -

النظر في التحول إلى لينكس. إذا كنت لا تحب ألعاب الكمبيوتر أو لا تستخدم برامج نادرة أو متخصصة ، فمن الأفضل أن تقوم بالتبديل إلى Linux. حتى الآن ، من المعروف بالفعل أن هناك عشرات البرامج الضارة التي حاولت إصابة هذه الأنظمة وتم تحييدها بسرعة من خلال تحديثات الأمان التي تقدمها توزيعات مختلفة. يتم التحقق من تحديثات تطبيق Linux وتوقيعها وتأتي من مستودعات مصادقة. على الرغم من وجود برامج مكافحة الفيروسات لنظام التشغيل Linux ، إلا أنها ليست ضرورية ، مع الأخذ في الاعتبار طريقة العمل المنفذة على هذا النظام. ستجد في المستودعات الرسمية لتوزيعات Linux عددًا كبيرًا من التطبيقات عالية الجودة وناضجة ومجانية ومجانية ، تلبي معظم الاحتياجات (Libreoffice و Gimp و Inkscape و Pidgin و Firefox و Chrome و Filezilla و Thunderbird) بالإضافة إلى عدد كبير برامج لاستخدام وتحويل ملفات الوسائط المتعددة. تم تطوير معظم هذه التطبيقات المجانية أولاً لنظام Linux وتحته وتم نقلها لاحقًا إلى Windows.

الطريقة الثانية: تجنب التجسس على وصول سلكي

-

تحقق من سلامة الشبكة السلكية الخاصة بك. تأكد من عدم التلاعب بكبلات شبكة الاتصال وعدم وجود روابط إضافية على مفاتيحك ومربعات التقسيم. -

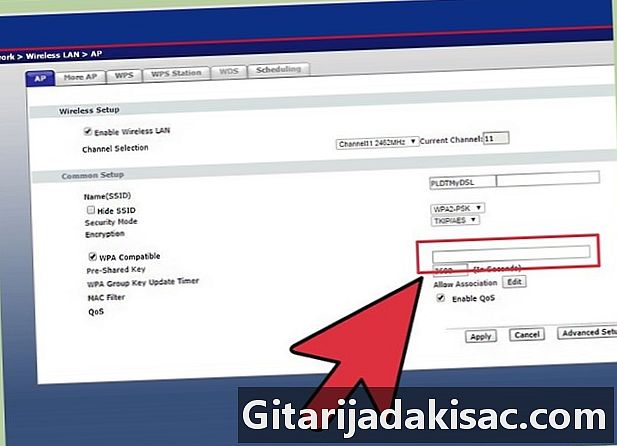

تحقق من كفاءة بروتوكول التشفير لشبكتك اللاسلكية. يجب تشفير تدفق بيانات جهاز التوجيه الخاص بك على الأقل بموجب بروتوكولات WPA-TKIP أو WPA (2) -CCMP أو WPA2-AES ، والأكثر فاعلية. تطور تقنيات spypicking بسرعة كبيرة ، أصبح بروتوكول WEP الآن غير متسق وبالتالي لم يعد يحمي سريتك. -

لا تنقل أبدا عبر وكيل على شبكة الإنترنت. ضع في اعتبارك أنك على علاقة "بالثقة" مع الشخص الذي سيضع هذا الوكيل موضع التنفيذ وهو شخص غريب بالنسبة لك. قد لا يكون حسن النية كما تعتقد ، وقد يكون قادرًا على "الاستماع" وتسجيل كل ما ترسله أو تتلقاه عبر الإنترنت عبر وكيله. من الممكن أيضًا فك تشفير التشفير الذي توفره بروتوكولات HTTPS أو SMTPS أو IMAP التي تستخدمها إذا لم تتخذ الاحتياطات اللازمة. وبهذه الطريقة ، يمكنه الحصول على رقم بطاقتك الائتمانية أو رمز الوصول إلى حسابك المصرفي إذا قمت بالدفع عبر الإنترنت. من الأفضل لك أن تستخدم بروتوكول HTTPS مباشرة على موقع ما بدلاً من المرور عبر خدمات وسيطة غير معروفة تمامًا. -

استخدم التشفير حيثما أمكن ذلك. هذه هي الطريقة الوحيدة للتأكد من أنه لا يمكن لأي شخص آخر غيرك والخادم البعيد فهم ما تقوم بإرساله واستلامه. استخدم SSL / TLS عندما يكون ذلك ممكنًا ، وتجنب FTP و HTTP و POP و IMAP و SMTP ، وبدلاً من ذلك استخدم إصداراتها الآمنة ، مثل SFTP و FTPS و HTTPS و POPS و IMAPS و POPS. إذا كان المستعرض الخاص بك يعلمك أن الشهادة الصادرة عن الموقع غير صالحة ، فتجنبها. -

لا تستخدم أي خدمة لإخفاء عناوين IP. هذه الخدمات هي في الواقع وكلاء. جميع البيانات الخاصة بك سوف تمر عبرها ويمكن حفظها من قبل هذه المواقع. بعضها من أدوات "التصيد الاحتيالي" ، أي أنها يمكن أن ترسل لك الصفحة المزيفة للموقع الذي ترتبط به لأسباب مختلفة ، وتطلب منك "تذكيرها" ببعض معلوماتك الشخصية تحت أي نوع من الديباجة ثم ينتحل شخصية موقع الويب "good" دون أن تدرك أنك قد قدمت معلوماتك السرية لنفسك إلى غرباء.

- لا تدخل رسائل البريد الإلكتروني من أشخاص لا تعرفهم.

- لا تقم بتضمين المستندات المرفقة إلا إذا كانت تأتي من أشخاص تعرفهم ويتم ذكر وجودهم بشكل صريح في البريد الإلكتروني.

- "أخطاء" الإنترنت هي طرق جيدة لبناء سجل التصفح دون علمك. ستتمكن من تحييدها عن طريق العديد من الإضافات التي اقترحها Firefox و Chrome.

- إذا كنت معتادًا على استخدام الألعاب عبر الإنترنت التي تتطلب فتح بعض المنافذ ، فلن تحتاج عمومًا إلى إغلاقها مرة أخرى. تذكر أنه بدون وجود خدمة نشطة ، لا توجد تهديدات ، وعندما يتم إغلاق تطبيقات الألعاب الخاصة بك ، لا يمكن لأي شيء الاستماع إلى تدفقات البيانات الخاصة بمنافذك بعد الآن. انها تماما مثل انهم مغلقة.

- إذا كنت تستخدم عميل بريد إلكتروني ، فقم بتكوينه بحيث يتم عرض رسائل البريد الإلكتروني بتنسيق e خالص وليس بتنسيق HTML. إذا لم تستطع قراءة إحدى رسائل البريد الإلكتروني المستلمة ، فهذا يعني أنها تتكون من صورة HTML. يمكنك التأكد من أن هذا البريد الإلكتروني العشوائي أو إعلان غير مرغوب فيه.

- لا يمكن لموقع ويب واحد تتبع عنوان IP الخاص بك إلى مواقع أخرى.

- لا تدع الكمبيوتر يعمل من دون جدار حماية. يمكن فقط للمستخدمين على الشبكة الذين تستخدمهم الوصول إلى الثغرات الأمنية. إذا قمت بإزالة جدار الحماية ، فستصبح شبكة الإنترنت بالكامل هي شبكتك وفي هذه الحالة ، لن يعد الهجوم قصير الأجل مشكلة (بضع ثوانٍ على الأكثر).

- لا تستخدم أجهزة الكشف عن برامج التجسس متعددة في نفس الوقت.

- عنوان IP الخاص بك لا فائدة على الإطلاق للمتسللين.

- لا يمكن لمالكي مواقع الويب تتبعك بكفاءة باستخدام عنوان IP الخاص بك. في معظم الحالات ، يكون عنوان IP المعين لك من قِبل مزود خدمة الإنترنت (ISP) "ديناميكيًا". يتغير كل 48 ساعة في المتوسط وفقط موفر خدمة الإنترنت الخاص بك يعرف حقًا من أنت. كما أنه من المستحيل تقنيًا تسجيل حركة مرور جميع عملائه وتحديد هويتهم جميعًا.

- إذا كانت منافذ جدار الحماية مفتوحة ، فلن تكون مفيدة للقراصنة إذا لم تكن هناك خدمة سيئة للاستماع إليهم.

- عنوان IP هو مجرد عنوان مثل أي عنوان آخر. لن تؤدي معرفة عنوانك الفعلي أو الجغرافي إلى تسهيل سرقة أثاثك ، وينطبق نفس الشيء على بياناتك باستخدام عنوان IP.