المحتوى

في هذه المقالة: استخدام Zenmap باستخدام CommandSiteReferences

هل أنت قلق قليلاً من وجود ثغرات أمنية في شبكتك أو شبكة شركتك؟ الشبكة آمنة من اللحظة التي لا يمكن لأي شخص الدخول إليها دون دعوته. هذا هو أحد الجوانب الأساسية لأمان الشبكة. للتأكد ، هناك أداة مجانية: Nmap (لـ "Network Mapper"). تقوم هذه الأداة بمراجعة أجهزتك واتصالك لاكتشاف الخطأ. وبالتالي ، فإنه يقوم بتدقيق المنافذ المستخدمة أو لا ، يختبر جدران الحماية ، إلخ. يستخدم متخصصو أمان الشبكة هذه الأداة يوميًا ، لكن يمكنك فعل الشيء نفسه باتباع توصياتنا التي تبدأ فورًا في الخطوة 1.

مراحل

طريقة 1 من 2: استخدام Zenmap

-

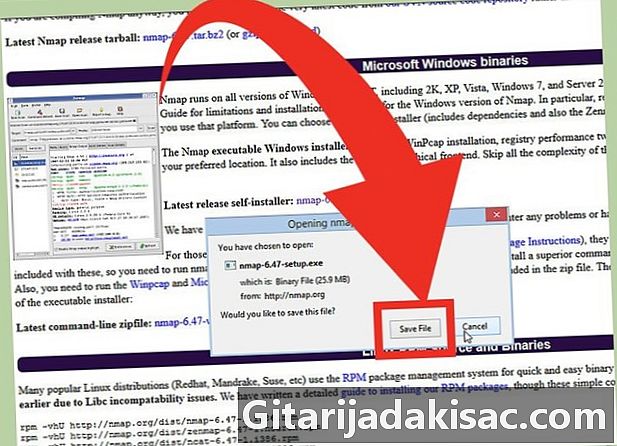

قم بتنزيل برنامج التثبيت Nmap. وهي متاحة مجانا على موقع المطور. من الأفضل دائمًا البحث عن برنامج على موقع المطور ، لذلك نتجنب الكثير من المفاجآت غير السارة ، مثل الفيروسات. عن طريق تنزيل مثبت Nmap ، ستقوم أيضًا بتحميل Zenmap ، واجهة Nmap الرسومية ، وأكثر ملاءمةً لأولئك الذين لديهم أمر تحكم ضعيف.- يتوفر Zenmap لأنظمة Windows و Linux و Mac OS X. على موقع Nmap ، ستجد جميع الملفات لكل من أنظمة التشغيل هذه.

-

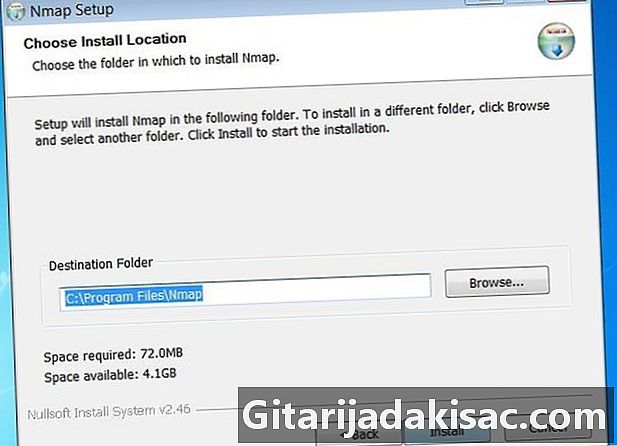

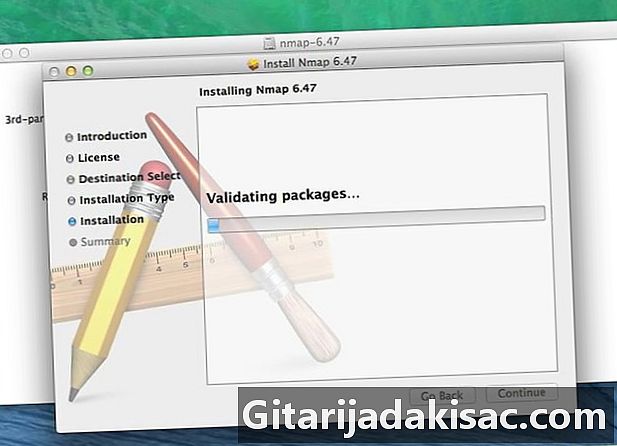

تثبيت Nmap. قم بتشغيل المثبت بمجرد تحميله. سيُطلب منك اختيار المكونات التي تريد تثبيتها. إذا كنت ترغب في الاستفادة من أهمية Nmap ، فننصحك بإلغاء تحديد أي شيء. كن بلا خوف! لن تقوم Nmap بتثبيت أي برامج تجسس أو برامج تجسس. -

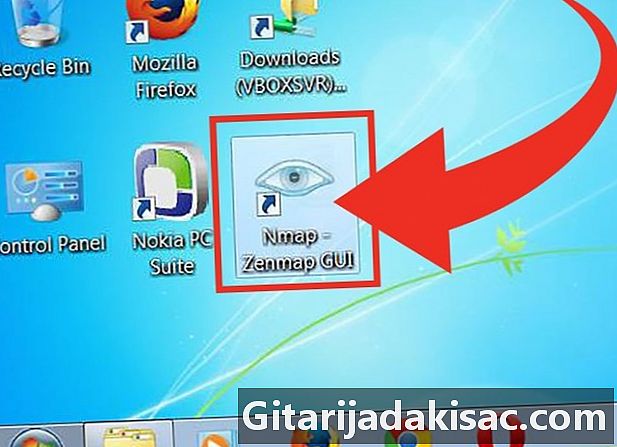

قم بتشغيل الواجهة الرسومية "Nmap - Zenmap". إذا لم تكن قد لمست الإعدادات الافتراضية ، فسترى أيقونة على سطح المكتب. خلاف ذلك ، انظر في القائمة بداية. مجرد فتح Zenmap يكفي لإطلاق البرنامج. -

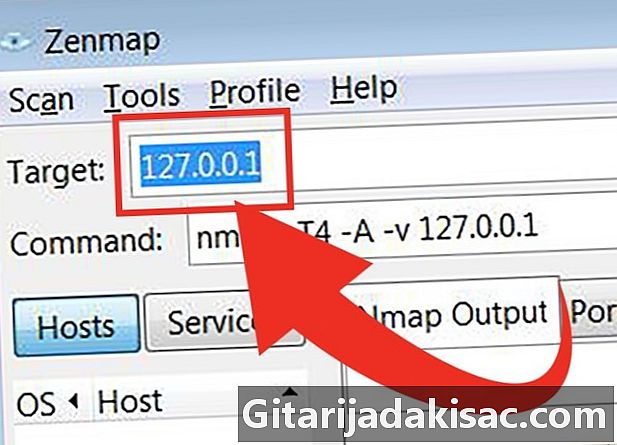

أدخل الهدف الذي يعمل كدعم للمسح. يتيح لك Zenmap تشغيل المسح بسهولة. الخطوة الأولى هي اختيار هدف ، أي عنوان إنترنت. يمكنك إدخال اسم مجال (مثل example.com) أو عنوان IP (على سبيل المثال 127.0.0.1) أو عنوان شبكة (على سبيل المثال 192.168.1.0/24) أو أي مجموعة من هذه العناوين .- وفقًا للهدف والشدة المحددة ، قد يتسبب فحص Nmap في رد فعل من موفر خدمة الإنترنت (ISP) لأنك تدخل المياه الخطرة. قبل إجراء أي فحص ، تحقق من أن ما تفعله غير قانوني ولا ينتهك بنود وشروط مزود خدمة الإنترنت. ينطبق هذا فقط عندما يكون هدفك هو عنوان لا ينتمي إليك.

-

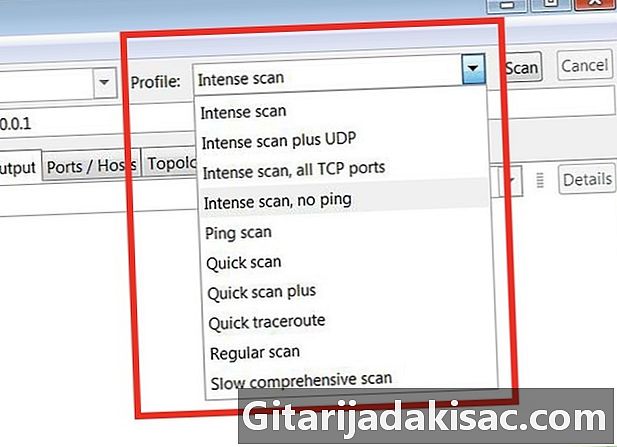

اختيار ملف تعريف daudit. من خلال الملف الشخصي ، فإننا نعني عمليات التدقيق المحددة مسبقًا التي تلبي توقعات أكبر عدد. وبالتالي ، نحن لا نزعج بإعداد معلمة معقدة وطويلة في موجه الأوامر. اختر الملف الشخصي الذي يناسب احتياجاتك:- مسح مكثف ("التدقيق المكثف") - هذا تدقيق كامل يقوم بمراجعة نظام التشغيل وإصداره والمسار ("التتبع") المستعارة بواسطة حزمة بيانات أو فحص نصي. إرسال البيانات مكثف ، يحد من العدوانية ، وهذا ، على مدى فترة طويلة من الزمن. يعتبر هذا الفحص تدخليًا للغاية (رد فعل محتمل لمزود خدمة الإنترنت أو الهدف).

- فحص Ping ("تدقيق Ping") - تسمح هذه المواصفات بتحديد ما إذا كانت الأجهزة المضيفة متصلة بالإنترنت وقياس تدفق البيانات المنقضية. لا تفحص أي من المنافذ.

- مسح سريع - هذا هو الإعداد لتحليل بسرعة ، عبر شحنات ضخمة من الحزم على مدى فترة من الزمن ، والموانئ المحددة فقط.

- مسح منتظم ("المراجعة الكلاسيكية") - هذا هو الإعداد الأساسي. سيعود ببساطة ping (بالمللي ثانية) ويبلغ عن المنافذ المفتوحة للهدف.

-

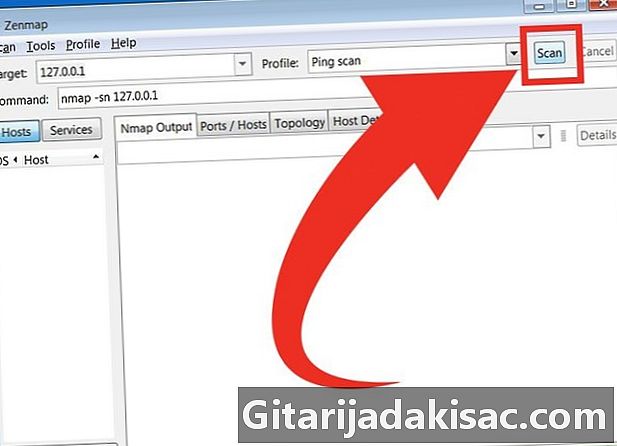

اضغط على تفحص لبدء الامتحان. ستظهر النتائج تحت علامة التبويب Nmap الإخراج. تختلف مدة الدراسة وفقًا للملف الشخصي المختار والمسافة الجغرافية للهدف وهيكل شبكتها. -

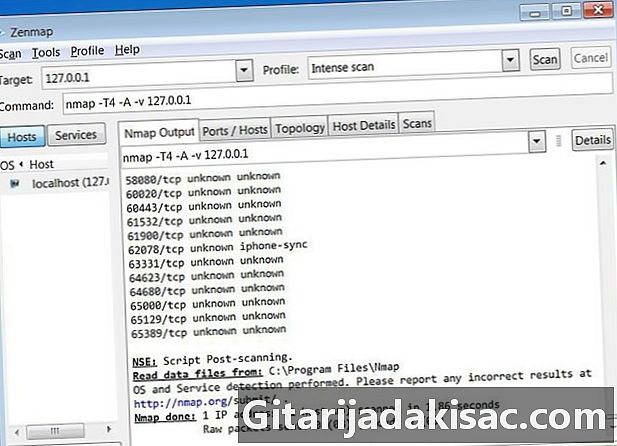

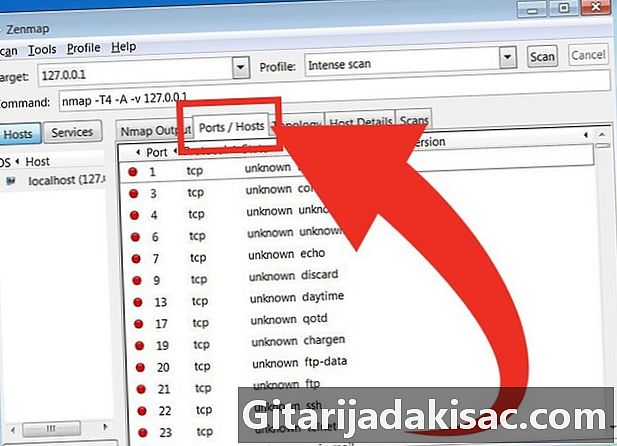

قراءة النتائج. بمجرد اكتمال التدقيق ، سترى Nmap القيام به (اكتمل Nmap) في أسفل الصفحة المرتبطة بعلامة التبويب Nmap الإخراج. يتم عرض النتائج الخاصة بك ، اعتمادا على المراجعة المطلوبة. هناك ، يتم عرضها على الاطلاق جميع النتائج ، دون تمييز. إذا كنت تريد الحصول على نتائج حسب قواعد التقييم ، فيجب عليك استخدام علامات التبويب الأخرى ، من بينها:- الموانئ / المضيفين (PortsHôtes) - ضمن علامة التبويب هذه ، ستجد المعلومات الناتجة عن فحص المنافذ والخدمات ذات الصلة.

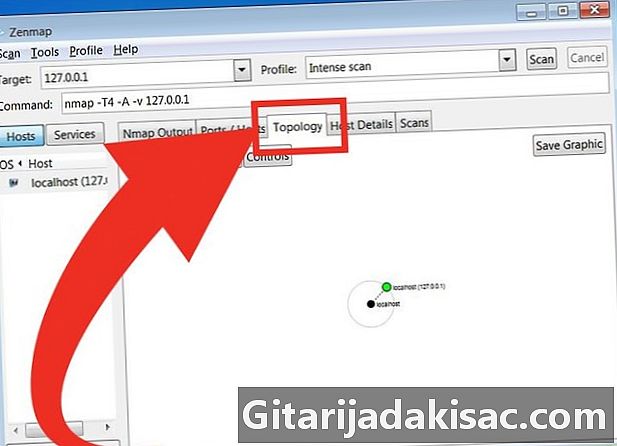

- طوبولوجيا (طوبولوجيا الشبكة) - تظهر علامة التبويب هذه الرسم البياني لـ "المسار" الذي تم اتخاذه أثناء الاختبار. ستتمكن حينئذٍ من رؤية العقد المصادفة على المسار للوصول إلى الهدف.

- تفاصيل المضيف (الإفطار / تفاصيل) - تتيح علامة التبويب هذه معرفة كل شيء عن الهدف وعدد المنافذ وعناوين IP وأسماء النطاقات ونظام التشغيل ...

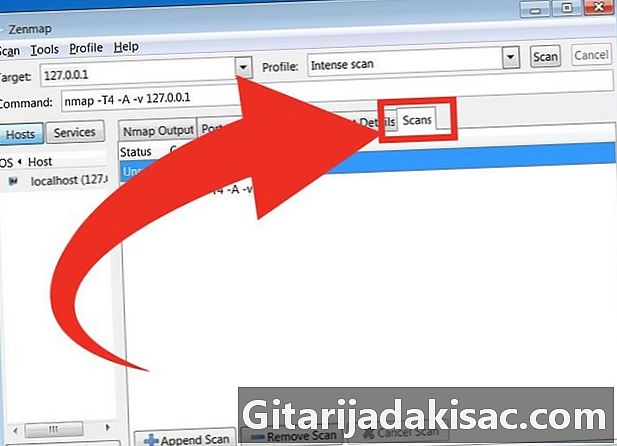

- مسح - في علامة التبويب هذه ، ستتمكن من قراءة جميع الأوامر التي كتبتها أثناء الاختبارات السابقة. وبالتالي ، يمكنك إعادة تشغيل اختبار جديد بسرعة عن طريق تغيير الإعدادات وفقًا لذلك.

- الموانئ / المضيفين (PortsHôtes) - ضمن علامة التبويب هذه ، ستجد المعلومات الناتجة عن فحص المنافذ والخدمات ذات الصلة.

الطريقة الثانية: استخدام موجه الأوامر

- تثبيت Nmap. قبل استخدام Nmap ، يجب عليك تثبيته من أجل تشغيله من سطر الأوامر لنظام التشغيل الخاص بك. يشغل Nmap مساحة صغيرة على القرص الثابت وهو مجاني (ليتم تحميله على موقع المطور). فيما يلي الإرشادات وفقًا لنظام التشغيل الخاص بك:

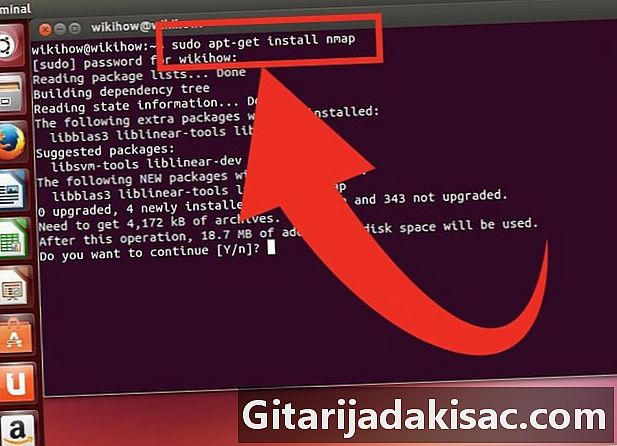

- لينكس - قم بتنزيل Nmap من مستودع APT وتثبيته. Nmap متاح في معظم مستودعات Linux الرئيسية. للقيام بذلك ، أدخل الأمر المقابل للتوزيع الخاص بك:

- لريد هات ، فيدورا ، سوس

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 بت) أوrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 بت) - لديبيان ، أوبونتو

sudo - الحصول على تثبيت تثبيت nmap

- لريد هات ، فيدورا ، سوس

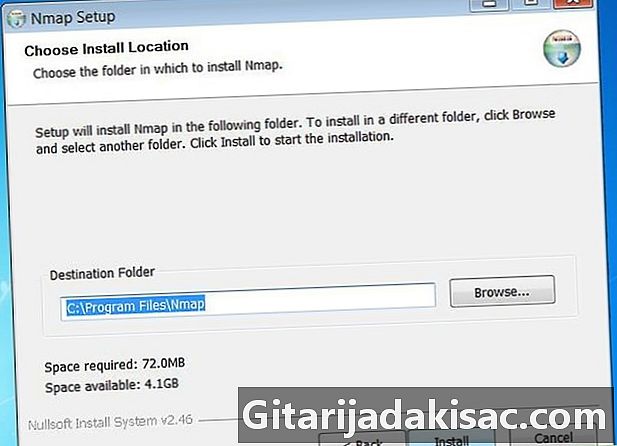

- نوافذ - قم بتنزيل برنامج التثبيت Nmap. إنه مجاني على موقع المطور. من الأفضل دائمًا البحث عن برنامج على موقع المطور ، لذلك نتجنب الكثير من المفاجآت غير السارة ، مثل الفيروسات. يسمح لك برنامج التثبيت بتثبيت أدوات الأوامر عبر الإنترنت الخاصة بـ Nmap بسرعة دون القلق بشأن إلغاء ضغط المجلد الصحيح.

- إذا كنت لا تريد واجهة المستخدم الرسومية Zenmap ، فما عليك سوى إلغاء تحديد المربع أثناء التثبيت.

- نظام التشغيل Mac OS X - قم بتنزيل صورة قرص Nmap. إنه مجاني على موقع المطور. من الأفضل دائمًا البحث عن برنامج على موقع المطور ، لذلك نتجنب الكثير من المفاجآت غير السارة ، مثل الفيروسات. استخدم المثبت المدمج لتثبيت Nmap بطريقة نظيفة وسهلة. يعمل Nmap فقط على OS X 10.6 أو الأحدث.

- لينكس - قم بتنزيل Nmap من مستودع APT وتثبيته. Nmap متاح في معظم مستودعات Linux الرئيسية. للقيام بذلك ، أدخل الأمر المقابل للتوزيع الخاص بك:

- افتح موجه الأوامر الخاص بك. تتم كتابة أوامر Nmap في موجه الأوامر ، وتظهر النتائج أثناء تقدمك. يمكن تعديل Laudit عبر المتغيرات. يمكنك تشغيل التدقيق من أي دليل.

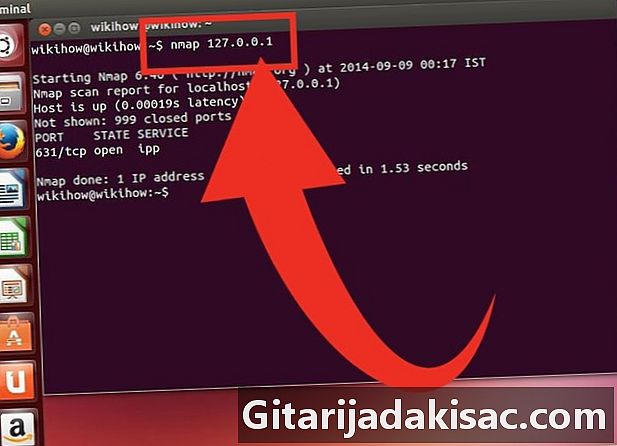

- لينكس - افتح الجهاز إذا كنت تستخدم واجهة المستخدم الرسومية لتوزيع Linux. موقع المحطة يختلف حسب التوزيع.

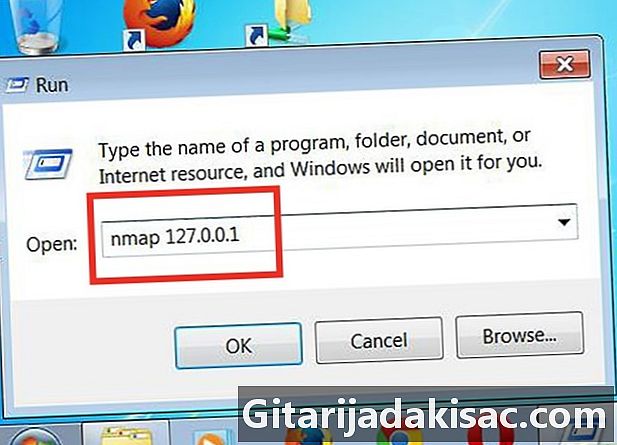

- نوافذ - يتم الوصول عن طريق الضغط في وقت واحد على المفتاح نوافذ واللمس R، ثم تكتب كمد في الحقل نفذ. في نظام التشغيل Windows 8 ، يجب عليك الضغط على المفتاح في وقت واحد نوافذ واللمس X، ثم حدد موجه الأوامر في القائمة. يمكنك تشغيل تدقيق Nmap من أي دليل.

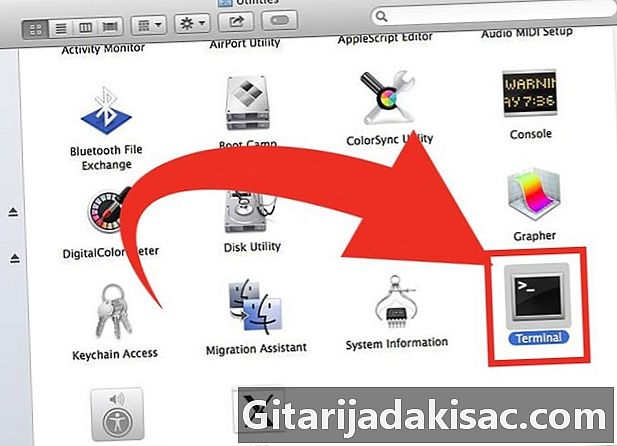

- نظام التشغيل Mac OS X - افتح المستخدم محطة الموجود في المجلد الفرعي خدمات من الملف تطبيقات.

- لينكس - افتح الجهاز إذا كنت تستخدم واجهة المستخدم الرسومية لتوزيع Linux. موقع المحطة يختلف حسب التوزيع.

-

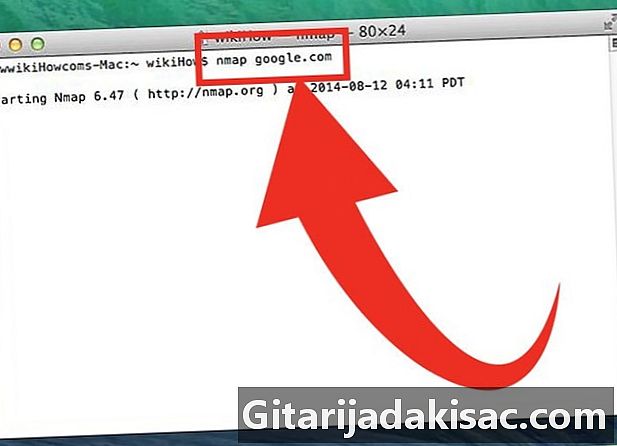

قم بإجراء تدقيق لمنافذ هدفك. لبدء التدقيق الكلاسيكي ، اكتبNMAP. سوف بينغ الهدف واختبار منافذها. يتم رصد هذا النوع من التدقيق بسرعة كبيرة. سيتم عرض التقرير على الشاشة. عليك أن تلعب مع شريط التمرير (يمين) لرؤية كل شيء.- اعتمادًا على الهدف الذي تم اختياره وشدة الاستطلاع (مقدار الحزم المرسلة لكل مللي ثانية) ، قد تتسبب مراجعة Nmap في رد فعل من موفر خدمة الإنترنت لديك (ISP) ، عند دخولك إلى هناك في المياه الخطرة. قبل إجراء أي فحص ، تحقق من أن ما تفعله غير قانوني ولا ينتهك بنود وشروط مزود خدمة الإنترنت. ينطبق هذا فقط عندما يكون هدفك هو عنوان لا ينتمي إليك.

-

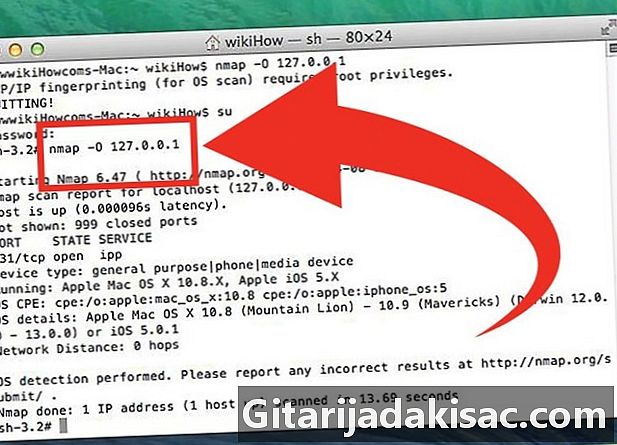

تعديل التدقيق الأصلي. هناك متغيرات يمكن كتابتها في موجه الأوامر لتعديل معلمات الطالب. سيكون لديك المزيد من التفاصيل أو أقل. تغيير المتغيرات يغير مستوى الاقتحام للطالب. يمكنك كتابة عدة متغيرات واحدة تلو الأخرى طالما تفصل بينها بمسافة. يتم وضعها قبل الهدف ، على النحو التالي:NMAP.- -SS - هذا هو الإعداد لامتحان SYN (شبه مفتوح). إنها أقل تدخلاً (وبالتالي أقل قابلية للاكتشاف!) من المراجعة الكلاسيكية ، ولكنها تستغرق وقتًا أطول. اليوم ، العديد من جدران الحماية قادرة على اكتشاف اختبارات النوع -SS.

- -sn - هذا هو الإعداد لبينغ. تم تعطيل منافذ Laudit وستعرف ما إذا كان مضيفك متصلًا أم لا.

- -O - هذا هو الإعداد لتحديد نظام التشغيل. وبالتالي ، سوف تعرف نظام التشغيل للهدف الخاص بك.

- -الى - يؤدي هذا المتغير إلى بعض عمليات التدقيق الأكثر شيوعًا: الكشف عن نظام التشغيل ، والكشف عن إصدار نظام التشغيل ، ومسح البرنامج النصي والمسار المستعار.

- -F - باستخدام هذا المتغير ، أنت في وضع "سريع" ، يتم تقليل عدد المنافذ المطلوبة.

- -v - هذا المتغير يتيح لك الحصول على مزيد من المعلومات ، وبالتالي تكون قادرًا على القيام بتحليل أكثر شمولاً.

-

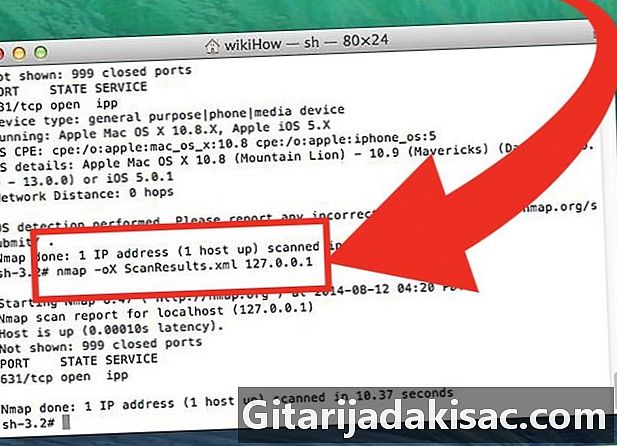

تحرير التقرير الخاص بك كملف XML. يمكن تحرير النتائج كملف XML يمكن قراءته بواسطة أي مستعرض إنترنت. لهذا ، من الضروري استخدام أثناء المعلمة تعيين المتغير -oX، وإذا كنت ترغب في تسميته على الفور ، استخدم الأمر التالي:nmap -oX Scan Results.xml.- يمكن حفظ ملف XML هذا أينما تريد وأينما كنت.